Die Blockchain-Sicherheitsbranche ist in höchster Alarmbereitschaft. Eine neue und heimtückische Phishing-Kampagne zielt auf Nutzer von MetaMask, der beliebten Kryptowährungs-Wallet.

Die Besonderheit dieses Angriffs liegt in seiner extremen Wahrhaftigkeit: Die Betrüger verwenden einen gefälschten "Zwei-Faktor-Authentifizierungs"-Stream (2FA), um die Opfer dazu zu bringen, ihre Recovery-Phrase freiwillig herauszugeben.

Die Anatomie des Betrugs: Eine Weiterentwicklung des Social Engineering

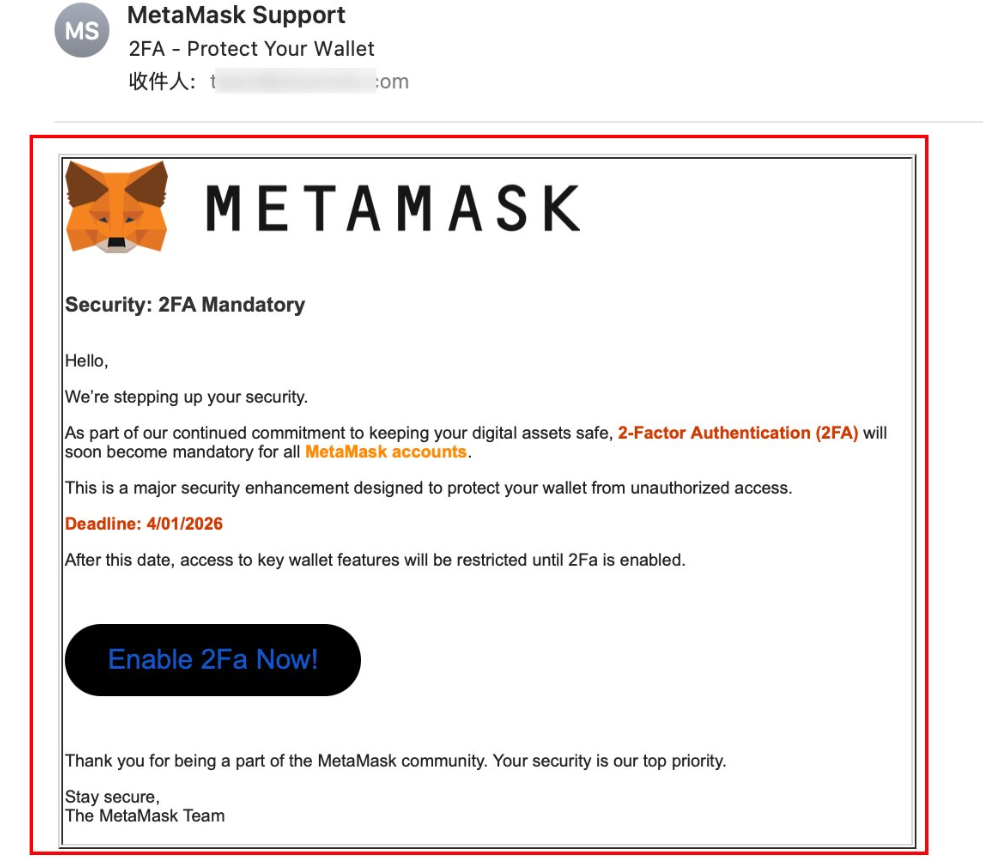

Nach Angaben des CSO des Sicherheitsunternehmens Blockchain SlowMist on X zeichnet sich die Operation durch ein überdurchschnittliches Maß an technischer und psychologischer Raffinesse aus. Der Täuschungsprozess beginnt mit einer scheinbar offiziellen Mitteilung. Die Opfer erhalten E-Mails, die scheinbar direkt vom technischen Support von MetaMask stammen.

Diese Nachrichten, die das professionelle Branding, das Wolfslogo und die originale Farbpalette von MetaMask verwenden, kündigen die Einführung der obligatorischen Anforderungen für die Zwei-Faktor-Authentifizierung an. Um die Effektivität zu maximieren, verwenden die Angreifer Domains, die fast identisch mit den offiziellen sind: In einem dokumentierten Fall lag der Unterschied in einem einzigen Buchstaben, einem Detail, das für einen abgelenkten oder mit der Dringlichkeit der Anfrage beschäftigten Benutzer fast unsichtbar ist.

Die 2FA-Fake-Falle

Wenn der Benutzer auf den Link klickt, landet er auf einer Spiegelseite, auf der er durch ein scheinbar legitimes Sicherheitsverfahren geführt wird. Hier wird die ultimative Falle ausgelöst: Im letzten Schritt wird der Benutzer unter dem Vorwand, die 2FA-Sicherheitsprüfung abzuschließen, aufgefordert, die "Seed-Phrase" (die mnemonische Wiederherstellungsphrase) einzugeben.

Dies ist der Punkt, an dem es kein Zurück mehr gibt. Die Wiederherstellungsphrase ist der Hauptschlüssel zur digitalen Brieftasche. Wie Experten immer wieder anmerken, kann jeder, der in ihren Besitz gelangt:

- Geldmittel ohne Genehmigung oder Wissen des Besitzers übertragen.

- Die Geldbörse in Sekundenschnelle auf einem anderen Gerät neu erstellen.

- Vollständige Kontrolle über alle zugehörigen privaten Schlüssel erlangen.

- Völlig unabhängig Transaktionen unterzeichnen und ausführen.

Im Wesentlichen kann ein Betrüger, sobald er die Seed-Phrase erlangt hat, jedes Passwort oder jede Gerätefreigabe umgehen, wodurch die normalen Sicherheitsvorkehrungen null und nichtig werden.

🚨MetaMask 出现新型 '2FA 安全验证' 骗局 @MetaMask @tayvano_

- 23pds (山哥) (@im23pds) Januar 5, 2026

注意防范 pic.twitter.com/RJM78If9zb

Das Paradoxon von 2025: Weniger Verluste, mehr Gefahren

Das Auftreten dieser Bedrohung erfolgt in einem besonderen Marktkontext. Die Daten für 2025 zeigen einen drastischen Rückgang der Verluste im Zusammenhang mit Phishing in der Welt der Kryptowährungen. Im Vergleich zu den fast 494 Millionen Dollar, die im Jahr 2024 gestohlen wurden, sank das Diebstahlsvolumen um rund 83 % auf etwa 84 Millionen Dollar.

Dieser Rückgang sollte jedoch nicht zu einem falschen Gefühl der Sicherheit führen. Mit den ersten Anzeichen einer Markterholung Anfang 2026 - angeheizt durch das erneute Interesse an Meme-Münzen und die verstärkte Beteiligung von Kleinanlegern - sind Cyberkriminelle mit raffinierteren Methoden zum Angriff zurückgekehrt.

So schützen Sie sich

Das Paradoxe an diesem Betrug ist, dass er den sehr positiven Ruf von 2FA - einem Werkzeug, das zum Schutz geboren wurde - ausnutzt, um den Nutzer zu täuschen. Experten verweisen auf eine goldene Regel, die keine Ausnahmen zulässt: Kein Anbieter von Geldbörsen wird jemals nach dem Wiederherstellungssatz fragen, um Sicherheitsfunktionen zu aktivieren oder eine technische Überprüfung vorzunehmen.

In einem Klima der neu entfachten Begeisterung für digitale Werte bleiben das Bewusstsein für Phishing-Methoden und eine vorsichtige Verwaltung der Zugangsdaten die einzige wirklich wirksame Verteidigung. Die goldene Regel bleibt unverändert: Ihre Seed Phrase darf niemals, aus welchem Grund auch immer, mit jemandem geteilt werden.