Die Hacking-Aktivitäten im Zusammenhang mit Kryptowährungen haben ein neues und besorgniserregendes Niveau erreicht.

Nach einem Bericht von Cisco Talos scheint die nordkoreanische Cyberkriminelle Gruppe, die als "Famous Chollima" bekannt ist, ihre Operationen intensiviert zu haben. Offenbar konzentriert sich Famous Chollima jetzt auf Bewerber im Krypto-Sektor in Indien, wobei eine völlig neue Angriffsmethode zum Einsatz kommt.

Anstatt wie die Lazarus-Gruppe eklatante, groß angelegte Angriffe gegen Krypto-Unternehmen durchzuführen, hat Famous Chollima eine ausgeklügelte Strategie entwickelt, um Zugang zu Unternehmen in diesem Sektor zu erhalten.

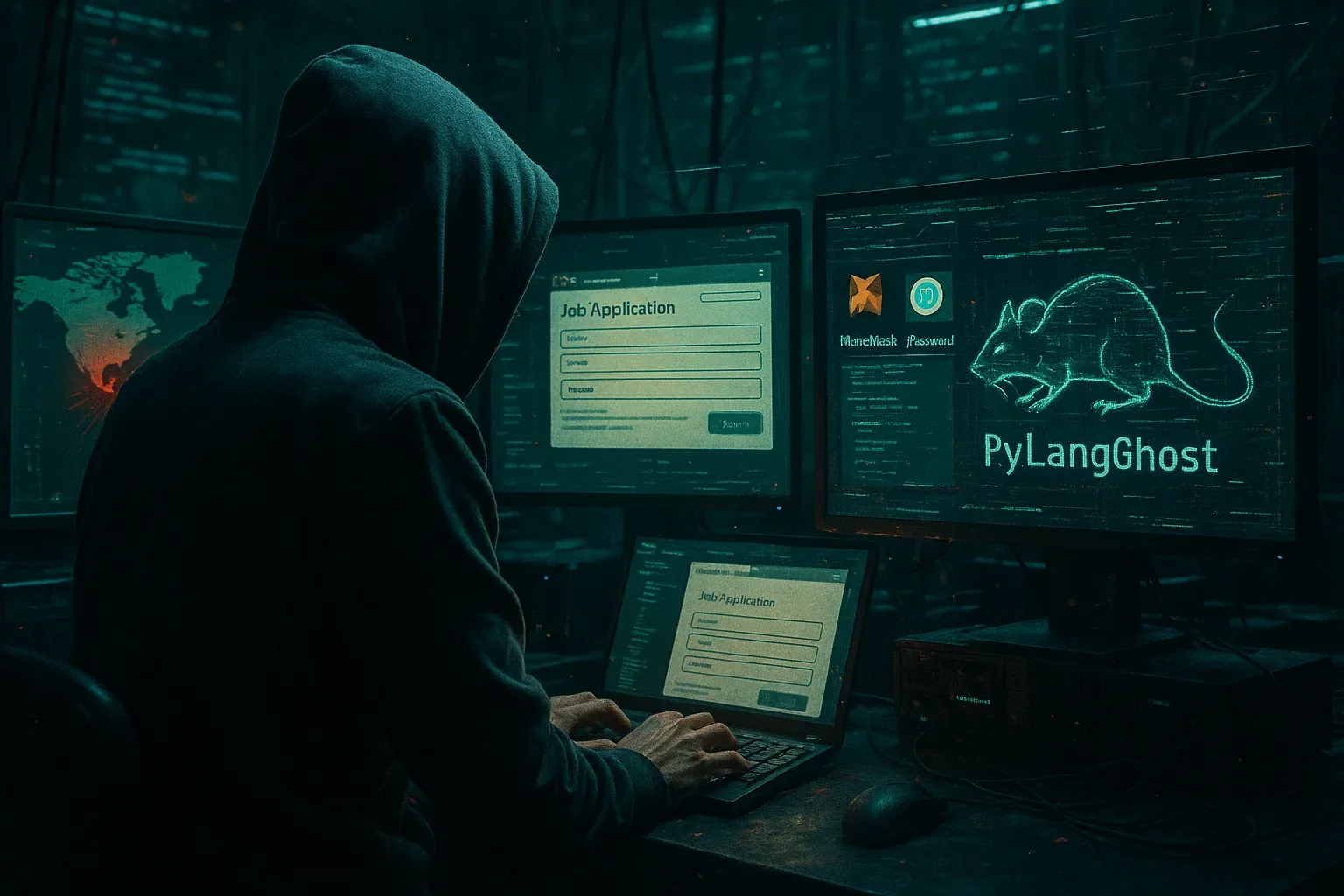

"Famous Chollima, ein mit Nordkorea verbündeter Bedrohungsakteur, zielt mit dem neuen PylangGhost RAT, einer Python-Version des früheren GolangGhost RAT, auf Blockchain- und Kryptowährungsexperten (hauptsächlich in Indien) ab", said Cisco Talos.

Famous Chollima, ein mit Nordkorea verbündeter Bedrohungsakteur, zielt mit dem neuen PylangGhost RAT, einem Python-basierten Äquivalent zu seinem GolangGhost RAT, auf Kryptowährungs-/Blockchain-Profis (hauptsächlich in Indien) ab: https://t.co/fYKvY1tXdB pic.twitter.com/ojDl6Oz7Zv

- Cisco Talos Intelligence Group (@TalosSecurity) Juni 18, 2025

Nach Angaben von Cisco Talos wurde "Famous Chollima" zum ersten Mal Mitte 2024 oder sogar noch früher gemeldet.

Während die Lazarus Group dafür bekannt ist, direkt auf in den USA ansässige Kryptounternehmen abzuzielen - und in einigen Fällen zu erpressen -, wie Kraken, verfolgt Famous Chollima einen anderen Ansatz: das Eindringen in Unternehmensnetzwerke über Bewerbungsformulare.

Im Gegensatz zu den nordkoreanischen Aktionen gegen Kraken und andere Unternehmen nutzen die Angriffe von Famous Chollima nicht die Bewerber selbst, um sich Zugang zu Unternehmenssystemen zu verschaffen.

Stattdessen werden die Opfer über gefälschte Rekrutierungsseiten angelockt, die bekannte Kryptounternehmen imitieren. Die Bewerbungen sind jedoch nicht gekennzeichnet und enthalten eine scheinbar unsinnige Frage: "Was macht diesen Technologie-Anwendungsserver so schwierig?"

Diese Angriffe sind nicht nur schlecht ausgeführt, sondern widersprechen auch dem Ruf der Lazarus Group, die für ihre Effizienz bekannt ist. Cisco Talos weist darauf hin, dass Famous Chollima relativ amateurhaft ist.

Die Kriminellen locken ihre Opfer über fiktive Rekrutierungsseiten, die sich als Technologie- oder Kryptounternehmen ausgeben. Nach dem Einreichen einer Bewerbung wird das arglose Opfer zu einem Online-Interview eingeladen. Während des vermeintlichen Vorstellungsgesprächs fordert die gefälschte Website den Befragten auf, Befehle über die Befehlszeilenschnittstelle (CLI) einzugeben. Angeblich sollen die Befehle Grafiktreiber installieren, in Wirklichkeit wird jedoch Schadsoftware heruntergeladen und ausgeführt.

Nach der Installation der PylangGhost-Malware kann Famous Chollima vollständig auf den Computer des Opfers zugreifen. Sie ist in der Lage, Anmeldeinformationen, Browser-Historie und Krypto-Wallet-Daten zu stehlen.

Darüber hinaus zielt die Malware auf über 80 beliebte Erweiterungen, darunter MetaMask, Phantom und 1Password.

Das wahre Ziel des Angriffs ist noch unklar. Es ist nicht bekannt, ob es sich bei diesen Aktionen nur um Einzeltaten handelt oder um einen ersten Schritt zu einem koordinierten Großangriff. Es ist möglich, dass Famous Chollima die Computer dieser Kandidaten infiziert, um sich dann als sie auszugeben und den Krypto-Jobmarkt effektiver zu infiltrieren.

Nach dem BITMEX-Fall, bei dem sich herausstellte, dass die Lazarus-Gruppe mindestens zwei getrennte Teams einsetzt - eines auf niedriger Ebene, um zu infiltrieren, und eines, das hochspezialisiert ist, um Daten zu stehlen - liegt es nahe, sich zu fragen, ob Famous Chollima auch eine hierarchische Weiterentwicklung der nordkoreanischen Hacker-Gemeinschaft darstellt.

Bewerber für Positionen in der Kryptowelt, insbesondere in Indien, sollten äußerst vorsichtig sein. Seien Sie vorsichtig bei unaufgeforderten Jobangeboten. Führen Sie niemals Befehle auf Ihrem System aus, wenn Sie die Quelle nicht kennen.

Es ist außerdem unerlässlich, Endgeräte zu sichern, eine Multi-Faktor-Authentifizierung (MFA) zu verwenden und Browser-Erweiterungen sorgfältig zu überwachen.

Schließlich ist es wichtig, die Authentizität von Rekrutierungsportalen zu überprüfen, bevor persönliche oder berufliche Informationen angegeben werden.